MELACAK VIRUS MELALUI WINDOWS REGISTRY

Virus dan Safe Mode

Safe mode?

Ya … Windows biasanya akan diperlengkapi dengan modus safe mode. Dimaksudkan agar pemakai dapat memperbaiki Windows jika terjadi suatu musibah. Windows safe mode sebetulnya tidak lebih dari Windows yang dijalankan dengan driver standar! Sehingga jika terjadi kerewelan pada driver-driver non-standar Windows yang membuat Windows modus standar gagal dijalankan, maka Windows modus standar dapat dipulihkan lagi dengan cara masuk ke modus safe mode. Pada saat dalam modus safe mode inilah, pemakai berkesempatan untuk melakukan eliminasi pada drive non-standar yang ber-masalah tersebut. Dengan cara ini, Windows yang rusak akan menjadi normal kembali. Itu harapannya.

Melihat fungsinya, tentu saja, modus safe mode ini, juga merupakan ancaman bagi kelangsungan hidup virus atau program-program yang suka membuat masalah… Oleh karena itu, modus safe mode ini juga merupakan target utama program virus. Artinya, virus akan berusaha memanipulasi modus safe mode atau bahkan menggagalkan fungsinya!

Bagaimana masuk ke modus safe mode? Lakukan booting ulang komputer. Pada saat proses booting dimulai, tekanlah tombol F8 secara cepat dan berulangkali. (Agak histeris juga boleh… ) Sehingga muncul menu boot Windows. Pilihlah Safe Mode, maka proses akan berjalan hingga akhirnya menampilkan pilihan user yang harus digunakan untuk masuk ke Windows safe mode. Pada Windows XP, biasanya akan muncul account Administrator dan account yang kita punya. Pilihlah user Account yang biasa kita pakai. Setelah itu biasanya kita akan ditanya, apakah akan masuk ke modus Safe mode ataukah kita akan memakai fasilitas system restore Windows. Klik Yes, maka kita akan masuk ke mode Windows safe mode. Artinya, Windows akan aktif dengan perangkat apa adanya (standar minimalnya).

Aktif dalam Safe Mode

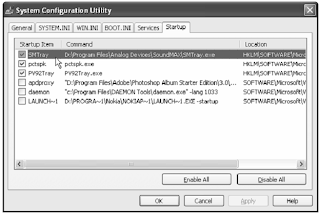

Ada subkey registry Windows yang

berguna untuk menjalankan suatu program secara otomatis saat Windows

dihidupkan. Jadi, jika kita ingin agar suatu file executable aktif saat Windows

dihidupkan, maka kita harus menulisi subkey autorun ini dengan suatu nama value

yang berisi data yang menyebutkan bahwa file X.EXE adalah file yang harus dieksekusi. X di sini mewakili sembarang

nama file EXE. Tools standar milik

Windows untuk memeriksa konfigurasi autorun adalah program System Configuration Utility atau lebih dikenal dengan nama msconfig karena file pengaktif program

tersebut bernama msconfig.exe. Untuk memanggilnya, dilakukan via perintah Run

dari menu Start. Klik Start - pilih Run dan ketikkan msconfig. Tekan Enter

atau klik OK. Jendela System Configuration Utility akan

muncul dan terlihat beberapa tab. Salah satunya tab Startup. Tab tersebut

berguna untuk melihat program apa saja yang akan dijalankan oleh Windows pada

saat Windows diaktifkan.

Ini dia! Virus biasanya akan

memblokir penggunaan program ini. Entah itu dengan mematikan pilihan Run atau

memonitor caption (judul/nama)

jendela program yang sedang aktif. Jika caption program yang sedang aktif

adalah sama dengan caption yang telah ditargetkan oleh virus, secara otomatis

virus akan segera menutupnya atau mungkin melakukan booting ulang. Sekarang

sampeyan tahu sebabnya, bukan? Mengapa saat suatu virus aktif, dan kita

memanggil msconfig, tiba-tiba

jendela program msconfig menutup

dengan sendirinya. Atau mungkin, tiba-tiba, komputer melakukan booting ulang…

Gambar 3.1. Tab Startup msconfig

Pada tab Startup, akan terlihat kolom Startup item, yang menunjukkan nama item

yang akan dijalankan saat Windows diaktifkan. Juga kolom command, yang biasanya berisi program yang diaktifkan plus

parameternya jika ada. Sedangkan kolom Location,

menunjukkan lokasi subkey (syaraf) registry yang menyimpan setting data ini.

Pada contoh terlihat, nama SMTray ternyata adalah milik program yang bernama SMTray.exe dan berada di folder d:\ProgramFiles\Analog

Devices\SoundMAX. Virus biasanya akan membuat suatu nilai di sini, agar

file yang memicu pengaktif programnya dijalankan saat booting Windows terjadi

sehingga penelitian di bagian ini amat penting untuk dilakukan. Celakanya lagi,

virus-virus sekarang memasangkan nama itemnya dengan nama yang “berbau-bau”

nama file system Windows. Hal ini untuk mengelabui pemakai yang memeriksanya.

Misalnya, dengan nama windows.exe,

svc0host.exe, rundlll.exe dan lain sebagainya. Di sini kejelian kitalah yang

menentukan sukses tidaknya mengenali file virus. Dan ini perlu latihan….

Jika kita sudah menemukan item

yang kita curigai, hilangkan tanda centang yang ada di depan startup item. Jika

tidak dicentang, artinya item tersebut tidak akan dijalankan saat booting

dilakukan. Sebaliknya, jika dicentang, maka akan dijalankan. Setelah kita

melakukan proses centang atau un-centang…klik OK dan lakukan booting

ulang agar proses pengubahan menjadi aktif.

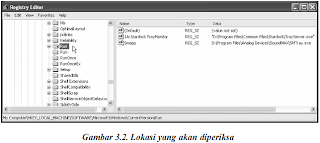

Tools standar milik Windows

lainnya yang dapat dipakai untuk memeriksa konfigurasi autorun registry adalah program Registry Editor. Untuk memanggilnya, dilakukan via perintah Run

dari menu Start. Klik Start - pilih Run dan ketikkan regedit. Tekan Enter atau klik OK.

Program registry editor akan

tampil. Pergilah ke lokasi:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Klik ganda berulangkali pada subkey yang terlihat

sehingga lokasi tersebut ditemukan.

Pada tab Startup, akan terlihat kolom Startup item, yang menunjukkan nama item

yang akan dijalankan saat Windows diaktifkan. Juga kolom command, yang biasanya berisi program yang diaktifkan plus

parameternya jika ada. Sedangkan kolom Location,

menunjukkan lokasi subkey (syaraf) registry yang menyimpan setting data ini.

Pada contoh terlihat, nama SMTray ternyata adalah milik program yang bernama SMTray.exe dan berada di folder d:\ProgramFiles\Analog

Devices\SoundMAX. Virus biasanya akan membuat suatu nilai di sini, agar

file yang memicu pengaktif programnya dijalankan saat booting Windows terjadi

sehingga penelitian di bagian ini amat penting untuk dilakukan. Celakanya lagi,

virus-virus sekarang memasangkan nama itemnya dengan nama yang “berbau-bau”

nama file system Windows. Hal ini untuk mengelabui pemakai yang memeriksanya.

Misalnya, dengan nama windows.exe,

svc0host.exe, rundlll.exe dan lain sebagainya. Di sini kejelian kitalah yang

menentukan sukses tidaknya mengenali file virus. Dan ini perlu latihan….

Jika kita sudah menemukan item

yang kita curigai, hilangkan tanda centang yang ada di depan startup item. Jika

tidak dicentang, artinya item tersebut tidak akan dijalankan saat booting

dilakukan. Sebaliknya, jika dicentang, maka akan dijalankan. Setelah kita

melakukan proses centang atau un-centang …

klik OK dan lakukan booting

ulang agar proses pengubahan menjadi aktif.

Tools standar milik Windows

lainnya yang dapat dipakai untuk memeriksa konfigurasi autorun registry adalah program Registry Editor. Untuk memanggilnya, dilakukan via perintah Run

dari menu Start. Klik Start - pilih Run dan ketikkan regedit. Tekan Enter atau klik OK.

Program registry editor akan

tampil. Pergilah ke lokasi:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Klik ganda berulangkali pada subkey yang terlihat

sehingga lokasi tersebut ditemukan.

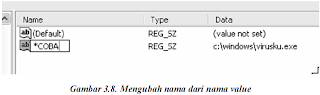

Klik kanan subkey

Runonce. Menu konteks akan muncul, pilih New, pilih String Value.

Suatu subkey baru akan muncul.

Kita ganti nama value tersebut dengan data COBA. Ketik COBA dan tekan Enter.

Jika benar dalam melakukannya,

kita akan memiliki nama value COBA

dengan jenis string dan mempunyai data c:\windows\virusku.exe.

Artinya, saat nanti Windows dihidupkan, file VIRUSKU.EXE akan ikut dijalankan!

Nah! Sekarang, bagaimana caranya

agar nama value tersebut tetap akan dijalankan biarpun Windows dimasukkan dalam

modus SAFE MODE? Gampang! Cukup

tambahkan karakter * (asterisks) di

depan nama value tersebut. Artinya, nama COBA kita ganti dengan nama *COBA.

Jika tidak percaya, lakukan

booting dan masuklah dalam modus SAFE

MODE. Saharusnya file dengan nama VIRUSKU.EXE

akan tetap dijalankan oleh Windows. Jika yang kita pasangkan file tersebut

adalah file virus beneran, maka akibatnya akan cukup fatal. Virus tetap akan

hadir di memory biarpun kita telah memakai modus SAFE MODE. Biarpun trik ini kelihatannya sederhana, tapi cukup

berbahaya jika dipakai. Karena sesudah data tersebut dijalankan, maka data yang

dijalankan tersebut akan dihapus oleh Windows. Sehingga akan mempersulit

pelacakan sumber masalahnya. Take care…!

Jika virus tetap saja aktif

biarpun kita sudah masuk ke modus safe mode, periksalah subkey RunOnce secara berulang kali. Siapa tahu virus tidak memakai teknik

shell spawn, tapi mengandalkan

subkey Runonce.

Teknik Runonce ini, masih jarang

dilakukan oleh virus. Jadi, hukumnya wajib dipasangkan! Semakin banyak manipulasi

yang dapat membuat virus aktif, maka akan semakin sukses virus tersebut

bertahan hidup. Viva Virus… !!

Alternate Shell Safe Mode

Virus biasanya tidak akan dapat

aktif bila kita masuk ke safe mode. Itu biasanya! Pada perkembangannya, virus

ternyata juga sudah mulai melebarkan sayapnya, mencekal (cegah dan tangkal.. )

beberapa penanganan safe mode dengan memasangkan pemicu filenya pada beberapa

subkey registry. Dengan cara ini, virus akan tetap dijalankan dan mencegah

pemakai untuk masuk ke modus SAFE mode! Kasar memang! Tapi ya… begitulah ..

sayangku .. hehehe Jadi, trik ini akan menggenapi trik pertama tadi… menambah ruwetnya pematian virus. Hehehe…

ndak pa pa malahan tambah asyik khan?

Lokasi subkey registry yang

diserang adalah:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot

Lokasi visualnya terlihat seperti

pada Gambar 3.9.

Pada subkey SafeBoot ini akan terdapat suatu nama value

yang bernama AlternateShell. Dengan

jenis datanya adalah string. Kita lihat isian standarnya adalah CMD.EXE. Jika tidak berisi data

tersebut, ada kemungkinan file yang ada di situ adalah file virus. Waspadalah!

Misalkan hal itu terjadi, klik

ganda nama value tersebut dan pada isian Value

data ubahlah menjadi berisi CMD.EXE.

Klik OK. Beres!

0 comments:

Posting Komentar

Silahkan Komentar dengan bahasa yang santun dan dapat dipertanggung jawabkan...Haturnuhun.

D.A.H.R